Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. IDS - tworzenie własnych reguł 7. Ustawianie serwera proxy poprzez plik autokonfiguracji PAC 9. Opinia niepotwierdzona zakupem. Masz pytanie o konkretny tytuł? Trochę o historii powstania DansGuardiana i jego odnogi E2Guardiana 4. Zagłębisz się w sposoby eliminowania luk w zabezpieczeniach i zapobiegania dostępowi do urządzeń mobilnych i stacjonarnych, a nawet punktów końcowych IoT. Dowiesz się też, jak wdrażać własne strategie backupu, a także wykrywać i blokować złośliwe oprogramowanie i ransomware. Czym jest tunel lub tunelowanie portów 1. Przewodnik po Bitcoinie i nowej cyfrowej ekonomii Ben Armstrong. Autor: Jen Fitzpatrick. To gruntownie zaktualizowane i uzupełnione wydanie praktycznego przewodnika po wdrażaniu i testowaniu kontenerów Dockera. Jak budować doskonałe interfejsy użytkownika dla aplikacji wieloplatformowych Projektowanie aplikacji w.

Enterprise Container Management Orchestrate cloud-native apps. Dowiesz się też, jak wdrażać własne strategie backupu, a także wykrywać i blokować złośliwe oprogramowanie i ransomware. Wszystko to, wraz z informacjami o najnowszych trendach i przyszłości kryptowalut, przygotuje Cię na zmianę — na nową cyfrową ekonomię! Wydawnictwo: Helion. Poznasz również tajniki inwestowania i handlu kryptowalutami. To propozycja dla administratorów sieci w małych i średnich firmach, jak również w instytucjach, urzędach, szkołach i na uczelniach.

Wyszukiwarka

Exit Federal Government. Wstępna konfiguracja urządzenia 8. W tym roku wprowadziliśmy nowe zabezpieczenie , które ma za zadanie chronić Was i Waszą rodzinę przed przypadkowym natrafieniem w wyszukiwarce na zdjęcia erotyczne. Kontakt do poszczególnych działów » Karty kierowcy oraz karty przedsiębiorstw do tachografów cyfrowych » Dział Sprzedaży - eLegitymacje » Dział Sprzedaży Druków Zabezpieczonych » Podpis elektroniczny. O co chodzi z tym ruchem wychodzącym? Cybersecurity dla każdego. W tym wydaniu dodano rozdziały dotyczące metodyki CloudOps i takich technologii jak uczenie maszynowe czy łańcuch bloków. Charakterystyka techniczna Produkt zostanie zamontowany Informacje. Autor: Artur Kuliński. Instalacja wtyczki Zenarmor - dodajemy firewall warstwy aplikacyjnej 7. Podgląd logów 8.

Bezpieczeństwo i kontrola - aebtorneria

- Aby w razie zagrożenia wszyscy mogli natychmiast opuścić budynek, niezbędne są drogi ewakuacyjne i ratunkowe.

- Oprogramowanie to zapewnia precyzję, pełną kontrolę nad przebiegiem projektowania i doskonałą współpracę z innymi programami Adobe.

- Chcę otrzymywać na podany e-mail informacje o zniżkach, promocjach oraz nowościach wydawniczych.

- Poznanie ich działania i sposobu konfiguracji może być niezwykle przydatne dla osób zainteresowanych tworzeniem sieci VPN i zarządzaniem nimi.

Program pozostaje w dyspozycji ministra spraw wewnętrznych i administracji. Projekt zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości. Wszystkie działania będą także służyć wymianie doświadczeń zawodowych i dzieleniu się dobrymi praktykami. Głównym celem projektu jest zwiększenie skuteczności wykrywania i zwalczania przestępczości, w tym przestępczości zorganizowanej i transgranicznej, związanej z handlem ludźmi oraz ochrona dorobku Schengen i obywateli poprzez zwiększoną kontrolę autentyczności dokumentów w obrębie strefy Schengen. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Korzystanie z naszej witryny oznacza, że będą one zamieszczane w Państwa urządzeniu. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki. Zobacz politykę cookies. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. Jeżeli nie blokujesz plików cookies, to zgadzasz się na ich używanie w pamięci urządzenia. Możesz samodzielnie zarządzać cookies zmieniając odpowiednio ustawienia Twojej przeglądarki. Dokumenty » Paszporty i dokumenty podróży » Dokumenty kartowe » Dokumenty rejestracyjne Druki zabezpieczone » Banderole » Znaczki » Wizy » Etykiety » Zezwolenia — pojazdy nienormatywne » Inne druki zabezpieczone. Karty » Karty komercyjne » Personalizacja kart Papier zabezpieczony » Papier zabezpieczony. Szkolenia » Szkolenia. Podpis elektroniczny » Sigillum. Strefa wiedzy » Sprawdź status wykonania dokumentu » Zabezpieczenia dokumentów » Zabezpieczenia banknotów » Banknoty promocyjne.

Koszyk 0. Obróć Zajrzyj do książki. Dodaj do koszyka Wysyłamy w 24h. Dodaj do koszyka lub Kup na prezent Bezpieczeństwo i kontrola 1-kliknięciem. Przenieś na półkę. Do przechowalni. Powiadom o dostępności audiobooka ». Dodaj do koszyka. Bezpieczeństwo sieci firmowej w dużym stopniu zależy od kontroli, jaką administrator ma nad połączeniami inicjowanymi przez komputery użytkowników. Jej brak umożliwia użytkownikom otwieranie adresów niebezpiecznych stron, pobieranie zainfekowanych plików, a w konsekwencji naruszenie bezpieczeństwa całej sieci.

Bezpieczeństwo i kontrola. Nowe narzędzia ochrony prywatności – bezpieczeństwo i kontrola online

Można to zrobić bezpośrednio z aplikacji Google lub w inny sposób — zależnie od tego, jak korzystacie z wyszukiwarki. Teraz znacząco zaktualizowaliśmy i ulepszyliśmy to narzędzie. Dzięki temu możecie łatwiej śledzić swoje dane osobowe pojawiające się w wynikach wyszukiwania i otrzymywać od nas powiadomienia, gdy zauważymy takie dane, Bezpieczeństwo i kontrola, tak aby Bezpieczeństwo i kontrola je było usunąć. W najbliższych dniach dodamy nowy panel informujący, czy Wasze dane pieluchy libe pojawiają się w wynikach wyszukiwania, Bezpieczeństwo i kontrola. Możesz następnie szybko poprosić o ich usunięcie z Google — bezpośrednio w narzędziu. Damy Wam również znać, gdy w Bezpieczeństwo i kontrola pojawią się nowe wyniki z Waszymi danymi, co pozwoli Wam mieć spokojną głowę. Na razie narzędzie dostępne jest jedynie w języku angielskim dla użytkowników w Stanach Zjednoczonych, jednak pracujemy nad tym, aby wkrótce wprowadzić nowe języki i lokalizacje. W tym roku wprowadziliśmy nowe zabezpieczeniektóre ma za zadanie chronić Was i Waszą rodzinę przed przypadkowym natrafieniem w wyszukiwarce na zdjęcia erotyczne. Dzięki tej aktualizacji zdjęcia o charakterze seksualnym, w tym treści dla dorosłych czy przedstawiające akty przemocy, są automatycznie zamazywane, gdy pojawiają się w wynikach wyszukiwania. Nowa opcja zamazywania w ramach filtra SafeSearch będzie dostępna dla wszystkich użytkowników na całym świecie jeszcze w tym miesiącu. W każdej chwili możecie dostosować swoje ustawienia i wyłączyć tę opcjęchyba że rodzic lub administrator szkolnej sieci zablokował taką możliwość.

Aktualności

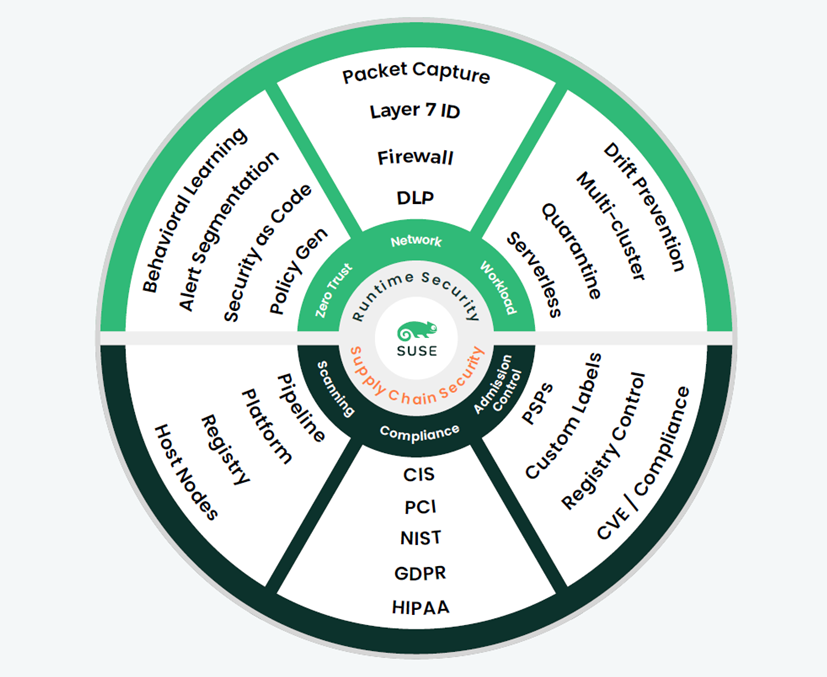

January 12, By: Rafal Kruschewski. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, aż po wdrożenie produkcyjne. Jako platforma zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej. Żadne inne rozwiązanie nie ma tak szerokiego i zaawansowanego wachlarza funkcjonalności — w tym obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes.

Przewodnik po Bitcoinie i nowej cyfrowej ekonomii Ben Armstrong. Karolina Zmitrowicz. Monitoruj obciążenie łącza i innych parametrów

It is visible, not destiny.

I apologise, but, in my opinion, you are not right. I am assured. Write to me in PM, we will discuss.